1. 개요 – Windows Server | 도메인 간 트러스트 구성하기

Windows Server 환경에서 도메인 간 트러스트 구성의 중요성과 기본적인 설정 방법을 탐구합니다. 우리는 Windows Server 2012 R2와 Windows Server 2019를 예로 들어, 도메인 간의 신뢰 관계를 설정하는 과정을 단계별로 살펴볼 것입니다.

2. 도메인 간 트러스트 준비: DNS 전달자 구성하기

이번 섹션에서는 Windows Server 2012 R2(“SourceDom.local”, IP: 192.168.55.101)와 Windows Server 2019(“wednesday1304.local”, IP: 192.168.55.151) 사이에 도메인 트러스트를 설정하는 초기 단계로서, DNS 전달자 구성 방법을 살펴보겠습니다.

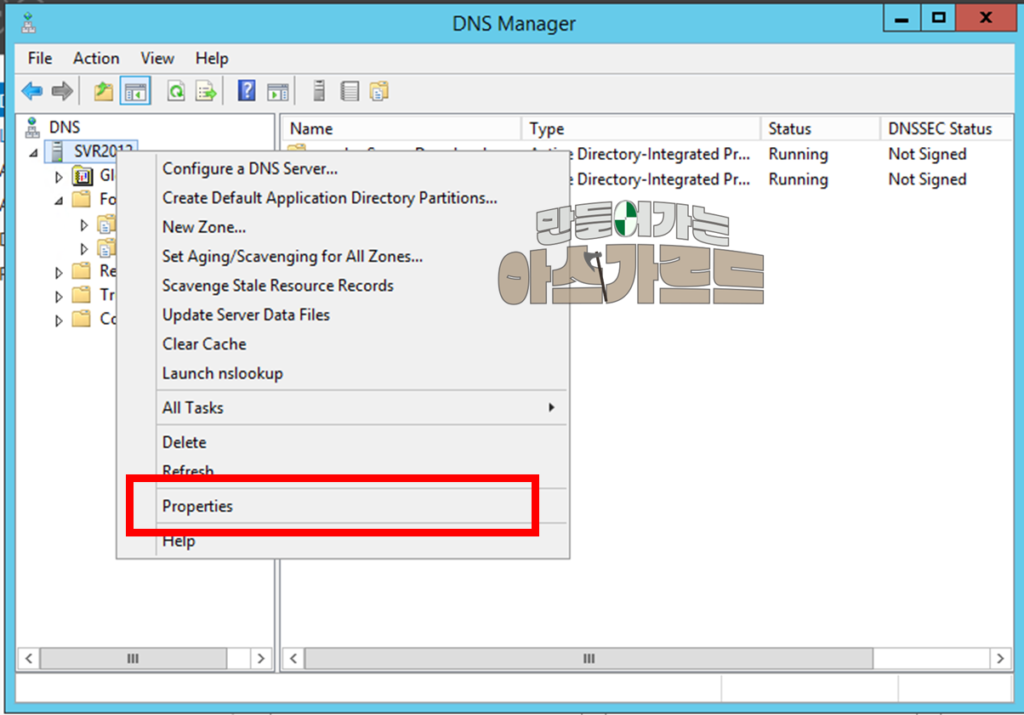

1) 우선, Windows Server 2012 R2에서 ‘SourceDom.local’ 도메인의 DNS 설정을 관리하기 위해 ‘dnsmgmt.msc’를 실행합니다. 열린 ‘DNS 관리자’에서 해당 도메인을 우클릭하고 ‘속성’을 선택합니다.

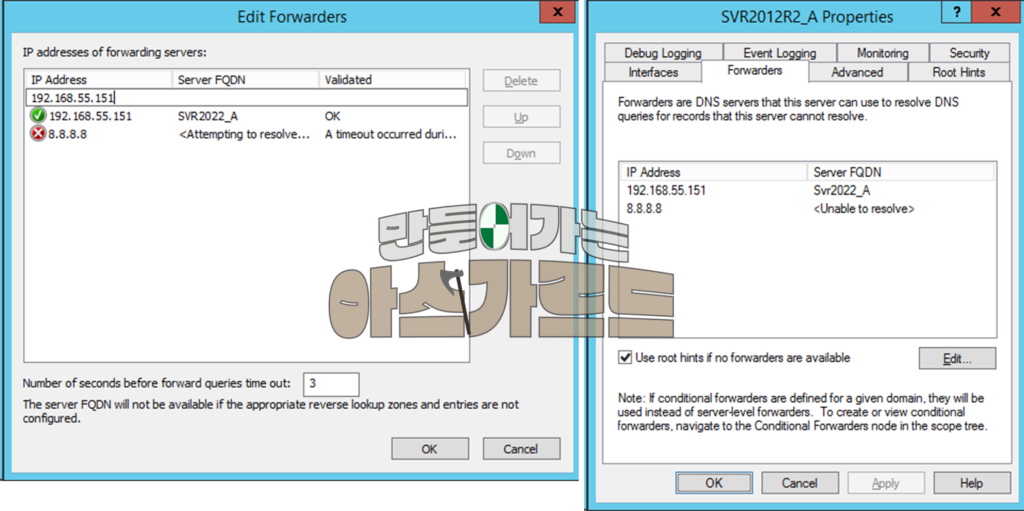

2) ‘도메인 속성’ 창 내에서, ‘전달자’ 탭으로 이동한 뒤 ‘편집’ 버튼을 클릭하여, 다른 도메인의 DNS 요청을 전달할 설정을 진행합니다.

![속성 창의 [전달자] 탭에 [편집] 클릭](https://wednesday1304.com/wp-content/uploads/2024/03/image-4.png)

3) ‘전달자’ 탭에서 ‘편집’을 선택하고, ‘wednesday1304.local’ 도메인의 IP 주소(192.168.55.151)를 입력합니다. 이렇게 하여 Windows Server 2012 R2에서 도메인 간 트러스트 구성을 위한 DNS 설정 준비를 완료합니다.

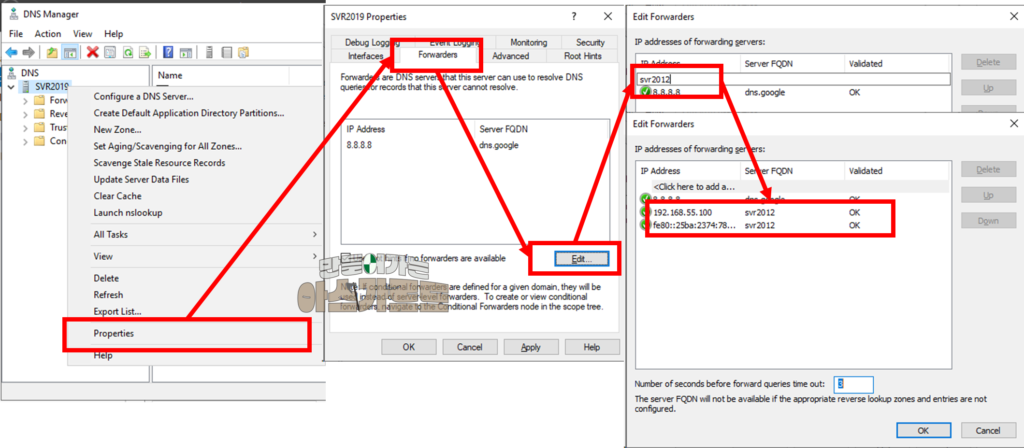

4) 위와 동일한 설정을 대상 도메인인 Windows Server 2019(‘wednesday1304.local’)에도 적용합니다. 이 과정은 화면 캡처로 간략하게 설명됩니다.

3. 도메인 간 트러스트 설정하기

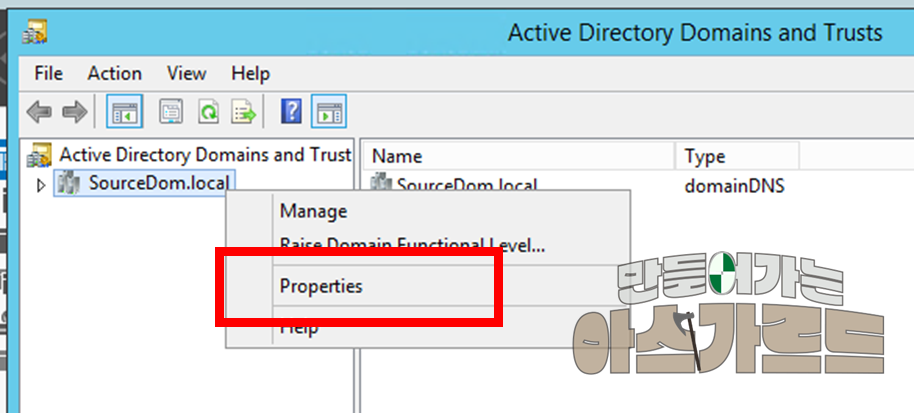

1) 먼저, Windows Server 2012 R2에서 ‘SourceDom.local’ 도메인에 대한 설정을 시작합니다. 이를 위해 ‘시작’ 메뉴에서 ‘Active Directory 도메인 및 트러스트’를 검색하여 실행한 후, ‘SourceDom.local’ 도메인을 우클릭하고 ‘속성’을 선택합니다.

2) 도메인 속성 창에서 [새 트러스트] 버튼을 클릭합니다.

![도메인 속성에서 [새 트러스트] 추가하는 화면](https://wednesday1304.com/wp-content/uploads/2024/03/image-8.png)

3) ‘새 트러스트 추가 마법사’가 시작되면, 대상 도메인의 NETBIOS 이름(‘WEDNESDAY1304’) 또는 DNS 이름(‘wednesday1304.local’)을 입력하고 ‘다음’을 클릭합니다.

![[새 트러스트 마법사] 화면, NetBIOS 를 입력](https://wednesday1304.com/wp-content/uploads/2024/03/image-9-1024x404.png)

4) 트러스트 유형 선택 화면에서 ‘외부 트러스트’ 옵션과 트러스트 방향으로는 ‘양방향’을 선택한 후 ‘다음’을 클릭합니다.

![[새 트러스트 마법사], '외부 트러스트', '양방향' 체크](https://wednesday1304.com/wp-content/uploads/2024/03/image-10-1024x406.png)

5) 트러스트 인증 옵션에서는 ‘이 도메인만(이 트러스트를 설정하는 도메인)’과 ‘전체 도메인 인증(트러스트를 통한 모든 사용자 인증 허용)’을 선택합니다.

![[새 트러스트 마법사], '이 도메인만', '전체 도메인 인증' 체크](https://wednesday1304.com/wp-content/uploads/2024/03/image-11-1024x407.png)

6) 트러스트 구성을 위한 ‘트러스트 암호’를 설정하고 입력한 뒤, ‘다음’을 클릭하여 트러스트 구성을 완료합니다. 이 암호는 나중에 대상 도메인에서 트러스트를 확인할 때 사용됩니다.

![[새 트러스트 마법사] 화면, '트러스트 암호', '트러스트 선택 완료'](https://wednesday1304.com/wp-content/uploads/2024/03/image-12-1024x406.png)

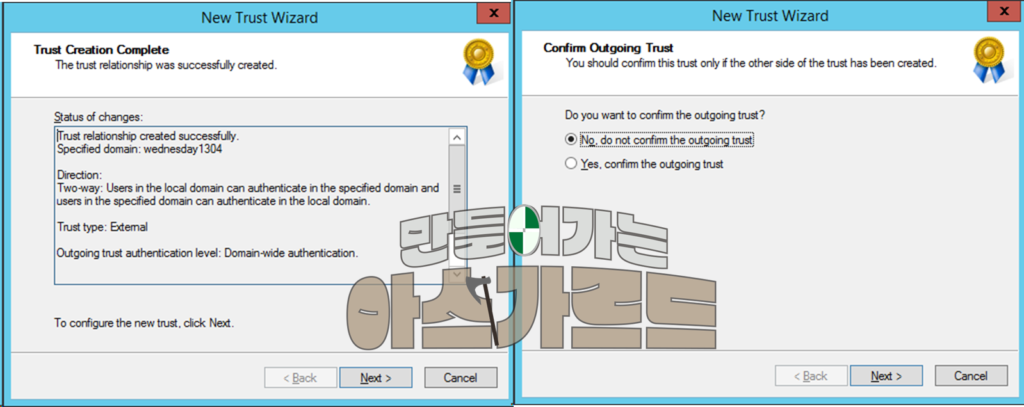

7) 설정의 각 단계를 완료한 후 ‘다음’을 클릭하여, 마법사의 다음 섹션으로 진행합니다. 각 화면에서 제공되는 지침을 따르고 필요한 정보를 입력하세요.

8) 이후 단계에서는 기본 설정을 유지하는 것이 권장됩니다. 특별한 필요가 없는 한, 마법사가 제안하는 기본값을 변경하지 않고 ‘다음’을 클릭하여 계속 진행하세요

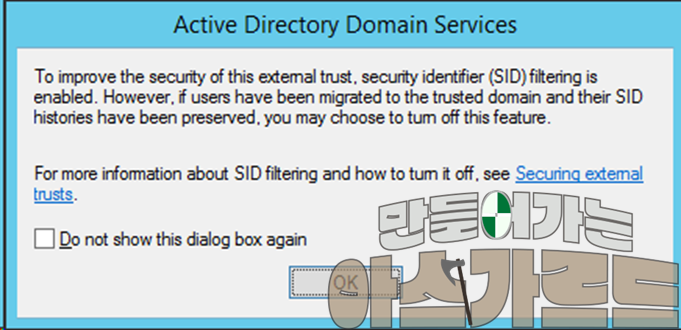

9) 마법사의 마지막 단계에서는 설정한 트러스트 도메인이 성공적으로 추가되었음을 확인할 수 있습니다. ‘완료’를 클릭하여 트러스트 설정 마법사를 종료합니다.

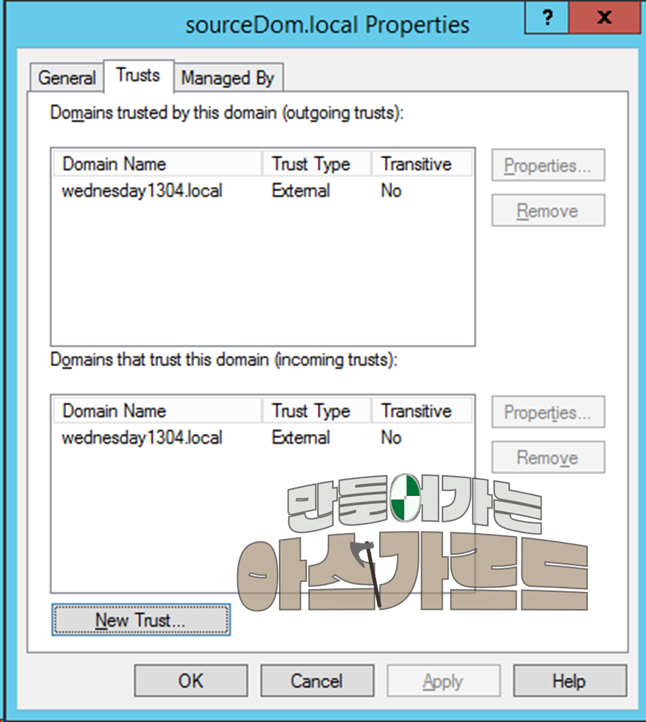

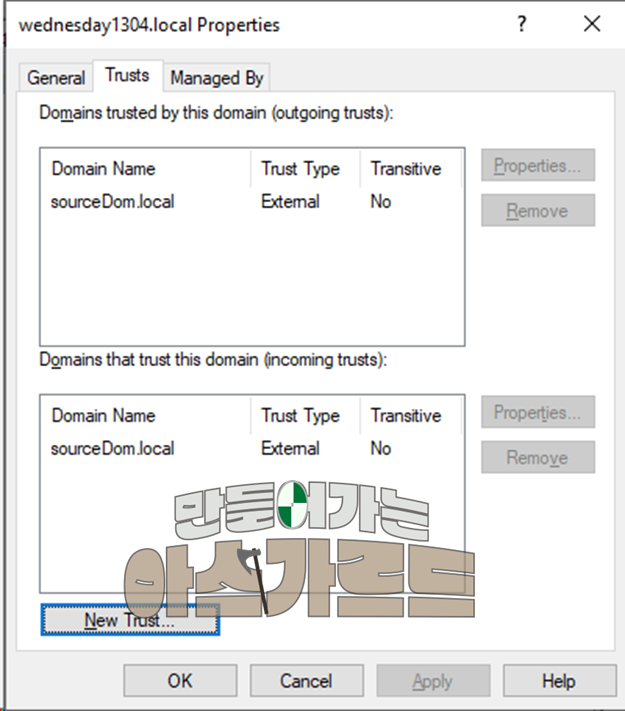

10) 위에서 설명한 동일한 절차를 Windows Server 2019(‘Wednesday1304.local’)에 대해서도 수행합니다. 이때, 트러스트를 설정할 도메인으로 ‘SourceDom.local’을 지정합니다. 이 과정을 통해 양방향 트러스트가 성공적으로 구성되었는지 확인하세요.

4. 도메인 간 트러스트 확인하기

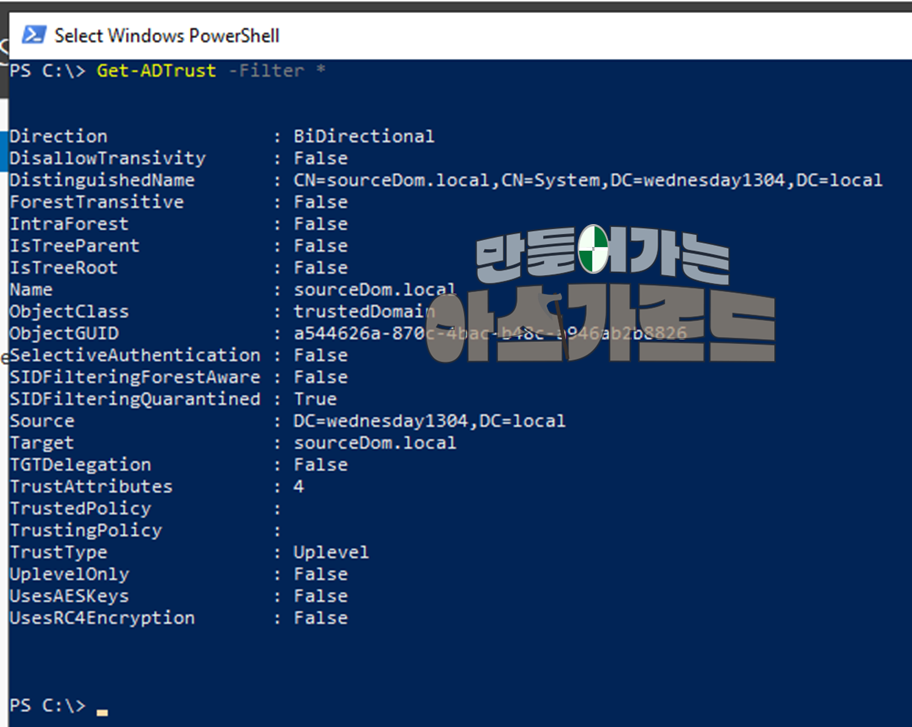

여러 방법 중에 PowerShell 로 확인하는 방법입니다.

Get-ADTrust -Filter *위 PowerShell 명령어를 입력하면, “Direction” 값이 “BiDirectional” 이라면 양방향 트러스트를 알려줍니다.

5. 결론

도메인 간 트러스트 구성은 Windows Server 환경에서 조직의 IT 인프라를 효율적으로 관리하고, 서로 다른 도메인 간의 리소스 공유를 가능하게 하는 중요한 작업입니다. 본 글을 통해 Windows Server 2012 R2와 Windows Server 2019 사이의 도메인 트러스트 설정 과정을 단계별로 살펴보았습니다. 이 과정에서 DNS 전달자 구성의 중요성부터 트러스트 설정 및 검증에 이르기까지, 필요한 모든 단계를 상세히 설명하였습니다. 정확한 지식과 주의 깊은 준비를 통해, IT 관리자는 보다 안전하고 원활한 네트워크 운영을 달성할 수 있습니다. 이러한 기술적 절차를 통해 조직은 자원 접근성을 개선하고 운영 효율성을 극대화할 수 있음을 기억하시기 바랍니다.

!@#끝!@#

(출처 및 참고자료)

- ADMT(Active Directory Migration Tool) 사용하기 – https://wednesday1304.com/admt-active-directory-migration-tool-guide/

- Microsoft | Understanding Trusts – https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc731335(v=ws.11)?redirectedfrom=MSDN

- Microsoft | Checklist: Create a Forest Trust – https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc770907(v=ws.11)?redirectedfrom=MSDN

- Microsoft | How to configure a firewall for Active Directory domains and trusts – https://learn.microsoft.com/en-us/troubleshoot/windows-server/active-directory/config-firewall-for-ad-domains-and-trusts

- Microsoft | setup of trust relationship between 2 domains – https://learn.microsoft.com/en-us/answers/questions/61615/setup-of-trust-relationship-between-2-domains

- Microsoft | Troubleshooting Active Directory Domains and Trusts – https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc770264(v=ws.11)?redirectedfrom=MSDN

- Microsoft | How trust relationships work for forests in Active Directory – https://learn.microsoft.com/en-us/entra/identity/domain-services/concepts-forest-trust

- Microsoft | Get-ADTrust – https://learn.microsoft.com/en-us/powershell/module/activedirectory/get-adtrust?view=windowsserver2022-ps

One thought on “Windows Server | 도메인 간 트러스트 구성하기”